標的型攻撃メールの見分け方|被害事例とリスクから学ぶ対策法

- #標的型攻撃メール

- #メール訓練

- #サイバー攻撃

2024年10月1日

標的型攻撃メールは、特定の企業や組織、あるいは個人を対象にした標的型攻撃の手口の一つです。攻撃者はターゲットへ巧妙に作り込まれたメールを執拗に送信し、内部への侵入を試み、機密情報の窃取やデータの改ざん、システムの破壊を狙います。今回は、標的型攻撃メールのリスクや特徴と見分け方、文面例、被害事例を踏まえ、有効な対策方法を解説していきます。

資料ダウンロード

狙われる「人の脆弱性」、

求められる従業員のリテラシー

脆弱性に打ち勝つために有効な訓練・教育サービスとは

標的型攻撃メールとは

標的型攻撃メールとは、不特定多数へ無差別に送信される攻撃メールと異なり、特定の組織や個人へのサイバー攻撃を目的としたメールのことです。メールの添付ファイルや本文に記載されたリンクURLを悪用して、攻撃の踏み台や侵入の入り口とすることが目的です。

すぐに攻撃メールと分かる場合もありますが、メールの送信元や本文、添付ファイルの形式、リンクURLが偽装されていて、一見して通常のメールと区別がつかないものも増えてきました。実在の人物や組織になりすましてメールを送信したり、リンクURLから本物そっくりなフィッシングサイトへ誘導したりするなど、標的型攻撃メールの手口は巧妙化しています。

標的型攻撃メールのリスク

標的型攻撃メールのリスクとしては、以下の3つが代表的です。

- 情報の漏洩・データ改ざん

- 復旧と引き換えの金銭要求

- 社内システムへの感染拡大

いずれのリスクも、企業に大きな損害を与える可能性があります。

情報の漏洩・データ改ざん

標的型攻撃メールの添付ファイルを開いたり、メール本文に記載されたURLへアクセスしたりすることで、マルウェアに感染して機密情報が流出する恐れがあります。

感染したデバイスやサーバーのデータ改ざんも懸念され、非常に危険です。

また、フィッシングサイトへの誘導で個人情報やアカウント情報が窃取される可能性もあります。これらの情報漏洩は、企業の社会的信用を失墜させ、最悪の場合、営業停止や多額の損害賠償請求につながり、企業存続を脅かす恐れがあります。

復旧と引き換えの金銭要求

標的型攻撃メールからランサムウェアに感染すると、システムが使用不能となり、復旧と引き換えに多額の金銭を要求されることがあります。ファイルが暗号化されてアクセス不能になり、身代金要求画面が表示されます。また、業務停滞や情報流出を避けるために身代金を支払っても、必ずしも復旧されるとは限りません。

社内システムへの感染拡大

社内でどれか1つの端末でもマルウェアに感染してしまうと、その端末が踏み台となり、ネットワークを介して他のデバイスやサーバーへ感染が拡大する可能性があります。システム全体が機能しなくなれば、復旧に多大な時間と労力を要し、企業活動も停滞します。

標的型攻撃メールの特徴と見分け方

標的型攻撃メールは、ターゲットに合わせて題名や本文を作り込んでいることが特徴です。例えば、取引先企業と偽って、請求書のPDFに見せかけた実行ファイルを開くよう促すなど、容易に判別できないケースも少なくありません。

ここでは、標的型攻撃メールの特徴と見分け方を紹介します。

不自然な日本語

外国からの標的型攻撃メールは、よく読むと言葉の使い方が適切でなかったり、文法的な間違いが散見されたりします。脈絡のない話や意味不明な文言が含まれている場合も、不自然なメールだとすぐに気付くことができます。日本と中国で使用される漢字の区別ができないためか、日本人向けのメールにも繁体字や簡体字を使っている場合も多く見受けられます。

ただし、近年はAIの翻訳精度や文章生成能力が高まっているため、簡潔な内容であれば自然な日本語文を作成することも可能になってきました。今後は日本人でも見分けがつかないような、正確な日本語文で書かれた標的型攻撃メールの増加が予想されるため、より一層の注意が必要です。

送信元がフリーのメールアドレス

フリーのメールアドレスは無料で複数のアカウントを作成でき、発信者の身元を隠すのにも都合がよいため、攻撃メールや詐欺メールなどに悪用されるケースが多いです。差出人名が有名企業や取引先企業、あるいは上司、同僚であっても、送信元のメールアドレスを確認することが重要です。企業やその従業員であれば、フリーのメールアドレスを仕事で使用することはありません。

一方で、顧客からの問い合わせや、アルバイト・パート、業務委託スタッフとの連絡ではフリーのメールアドレスが使われることがあります。しかし、これらのメールが偽装されている可能性はゼロではないため、添付ファイルやリンクURLが含まれている際には十分に警戒すべきです。

ファイルの添付

メールに添付されているのがexeやscr、jarなどの実行ファイル、あるいはlnkやpif、urlといったショートカットファイルの場合、端末に危害を加えるプログラムの可能性があります。また、zipやrarといった圧縮ファイルも、安全性を確認してから展開するように徹底する必要があります。

ファイル名と拡張子に何らかの細工が施されているケースもあります。特に、二重拡張子やRLOコードで偽装されてしまうと、ある程度のITリテラシーがなければ見抜くことは困難です。

二重拡張子・RLOコードの偽装例

二重拡張子を使った偽装例:要確認書類.doc.exe

拡張子を非表示にしているWindowsデバイスでは「要確認書類.doc」と表示されます。

RLOコードを使った偽装例:要確認書類cod.scr →要確認書類rcs.doc

文字列を左右反転させるRLOコードによって、scrをdocに偽装しています。

近年では、マクロ付きのWord・Excelファイルを開かせて、「Emotet(エモテット)」※というマルウェアの感染を狙う手法も横行しています。いずれの場合でも、添付ファイルの確認には最新の注意を払うことが重要です。

- Emotetは、サイバー犯罪者が巧妙に仕掛けた悪質なメールを通じて急速に広がる、高度なマルウェアです。

リンクURLの偽装

HTMLメールの場合、メールに記載されたURLと実際のリンク先が異なるように設定できます。

例えば、メール本文に以下のテキストリンクがあったとします。

お問い合わせフォームはこちらから

https://www.company12345.co.jp/imformation/form(※架空のアドレスです)

HTMLメールでは、https://www.company12345.co.jp/imformation/formの部分に別のリンク先を指定可能です。ここから本物によく似た偽サイトへ誘導されると、多くの人は気付けません。そのまま偽サイトで個人情報やアカウント情報などを入力してしまい、被害にあうケースが多発しています。

標的型攻撃メールの文面例

実際に標的型攻撃メールで使われる文面例を紹介します。

| メール文面 | 注意点 |

|---|---|

|

送信者:△△<support@kyuyomeisaisystem.com>※1 ◯◯様 本システムに登録済みのパソコンから、下記リンクより◯◯様の給与明細を閲覧できます。※2現在、テスト運用中ですので、ご自身の給与明細にアクセスできるか確認してください。 >給与明細を見る※3 |

|

少しでも「怪しいな」と感じたら、メールの内容について裏取りをし、安全性を確認することが重要です。

標的型攻撃メールの被害事例

日本での標的型攻撃メールの被害は減少傾向にありますが、IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」では、組織の脅威として第4位に「標的型攻撃による機密情報の窃取」を挙げています。その順位を裏付けるように、いまだ国内では顧客情報の流出や詐欺、社内システム全体へのウイルス感染などが多発している状況です。

詳細については以下の記事もご覧ください。

「情報セキュリティ10大脅威 2024」はこちら

ここでは、過去に国内で発生した標的型攻撃メールの被害事例を紹介します。

旅行会社の顧客情報流出

2016年に国内大手の旅行会社が標的型攻撃メールの被害にあい、大量の顧客情報が流出したことを発表しました。メールアドレスは偽装されており、文面にも特に不自然な部分が見当たらなかったため、対応にあたった従業員が添付ファイルを開いてウイルスに感染したとのことです。

同社では、感染後に発生していた外部への不審な通信を遮断し、システム内の感染範囲を特定してウイルス駆除を行うなどの措置を行いました。その後の対応として、個人情報へのアクセス制御の強化やITセキュリティー部署の設置、外部のITセキュリティー専門会社との連携など、より高いレベルのセキュリティー対策を図っています。

学術機関の個人情報流出

2023年には、国内の学術機関がサイバー攻撃によって職員や利用者の個人情報を流失した可能性があることを発表しました。在宅勤務の職員が実在する組織を装った標的型攻撃メールの添付ファイルを開いてしまったことで、マルウェアに感染したと見られています。

標的型攻撃メールを調査していた外部の専門機関から指摘があり、詳細に調査したところ被害があったことが発覚しました。同機関はこの事件を受け、情報セキュリティー・ポリシーに沿って確実に対応できるよう、個人情報の取扱いや職員への指導などを徹底することで再発防止に取り組むとしています。

標的型攻撃メールへの対策

標的型攻撃には、複数のセキュリティー対策を重ねた「多層防御」が最も有効です。多層防御は、以下のように「技術的な対策」と「人の対策」に大別されます。

技術的な対策

- セキュアなネットワークの構築

- ペネトレーションテストの実施

人の対策

- メール訓練による疑似体験で対処内容の確認

- 教育や啓蒙によるリテラシーの向上

ここでは、対策方法について解説します。

セキュアなネットワークの構築

標的型攻撃メールの被害を防ぐために、社内ネットワークの脆弱性診断を行い、攻撃されやすい状態にないか確認します。

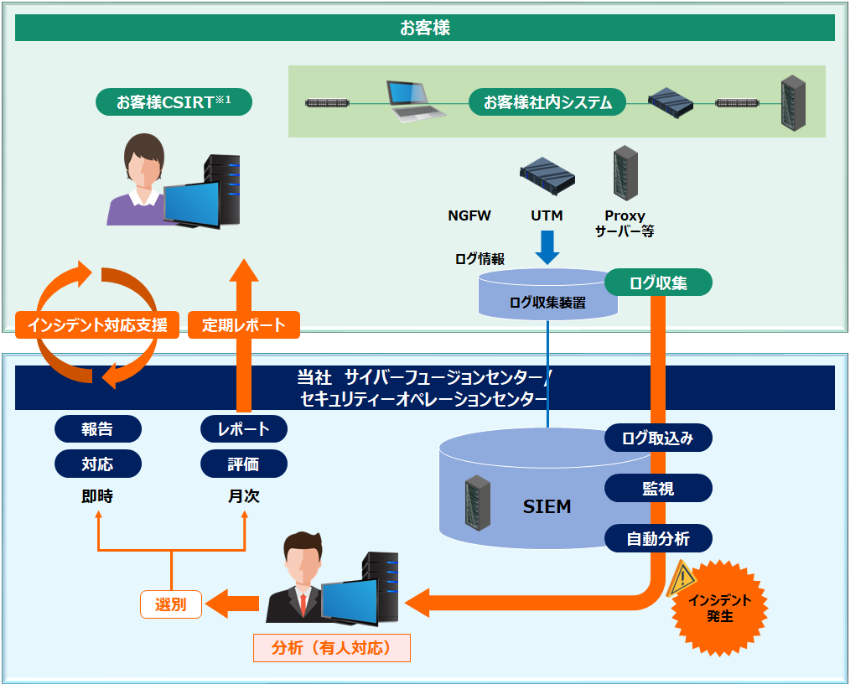

- CSIRT: Computer Security Incident Response Team

セキュリティーインシデント発生時、原因分析や影響範囲を調査する専門組織 - SOC: Security Operation Center

リモート環境からお客様のセキュリティー機器を24時間365日監視し、サイバー攻撃の検知とその対応策をアドバイスする専門組織

当社が提供している「ネットワークセキュリティー診断サービス」では、サーバーやネットワーク機器のOSやソフトウエア、ミドルウエアの脆弱性をチェック可能です。低コストながら高速なツール診断と、セキュリティー専門技術者による手動診断の2種類があり、診断の対象や目的に応じて選択できます。

また、当社の「標的型攻撃対策サービス」では、SIEM(相関分析装置)によりログを収集して独自の分析ルールによって監視を行い、標的型攻撃を検知します。入口対策から出口対策まで総合的な監視を実現するサービスです。

ペネトレーションテストの実施

ペネトレーションテストとは、攻撃者の視点でサイバー攻撃を模してシステムへの侵入可否をテストすることです。標的型攻撃メール対策としては、メールに添付したマルウェアをシステムへ侵入させられるかどうか、侵入できた場合にシステム内のどこまで入り込めるのかを調査します。

当社の「ペネトレーションテストサービス」では、既出の脆弱性や設定の不備を突いた攻撃、パスワードの辞書攻撃などを実施して、自社のネットワークが標的型攻撃を防げるかを確認可能です。ペネトレーションテストは業界ガイドラインへの対応が必要な場合や、顧客からのセキュリティー対策を求められた場合などにもお役立ていただけます。

標的型攻撃メールに対する従業員訓練

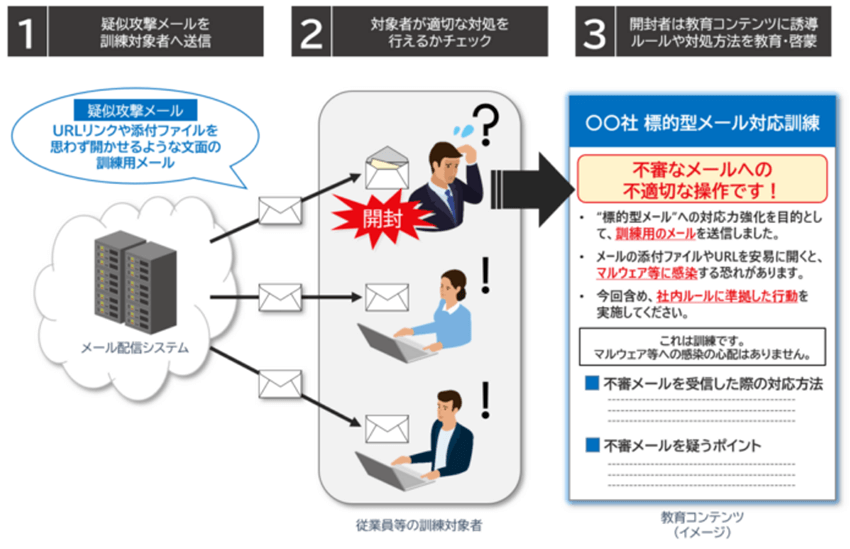

どんなに巧妙な標的型攻撃メールであっても、セキュリティー意識の高い従業員が適切に対応すれば致命的な被害を防ぐことができます。しかし、標的型攻撃に対する訓練プログラムの作成にはセキュリティーに関する高度な専門知識が必要なため、自社で用意するのは簡単ではありません。したがって、セキュリティーの専門会社が用意する訓練サービスを活用することが得策です。

当社の「標的型メール訓練サービス」では、標的型メール攻撃対策の教育・訓練プログラムを提供しています。実際に攻撃を受けてみることで、座学では得られない具体的な体験が可能です。当社の標的型メール訓練サービスを通じて、従業員一人ひとりのセキュリティー意識を高めると同時に、感染リスク自体の低減と感染被害の極小化を実現できます。

さらに、当社ではAIを活用した「標的型攻撃対策訓練・教育サービス」も提供しています。最新のセキュリティー情勢と業種・部署・役職等を考慮し、AIによって最適化された実践的な訓練コンテンツを作成するサービスです。年間を通じて「企画→訓練→教育→評価分析」のサイクルを実施することで、従業員のセキュリティリテラシーを継続的に向上させることができます。

また、訓練後の教育コンテンツもAIが最適化するため、お客様の負担を軽減しながら、より効果的に標的型攻撃のリスクを低減することが可能となります。

資料ダウンロード

狙われる「人の脆弱性」、

求められる従業員のリテラシー

脆弱性に打ち勝つために有効な訓練・教育サービスとは

まとめ

企業を狙った標的型攻撃メールには巧妙に作成されたものが多く、ITリテラシーがなければ判別できないケースもあります。セキュリティー対策が不十分であったために、実際に被害を受けている企業や組織は少なくありません。標的型攻撃メールの脅威から組織を守るためにも、当社が提供している各種セキュリティーサービスをぜひご活用ください。