2026年、セキュリティ対策が取引の条件に?

企業が今から備えるべき「脆弱性管理」とは

- #セキュリティー

- #標的型攻撃

2025年12月24日

2025年4月、経済産業省は「サプライチェーン強化に向けたセキュリティ対策評価制度」の中間取りまとめを発表しました。本制度は2026年10月以降の運用開始が予定されており、企業には今から準備すべき対策があります。本記事では、この新制度の概要と、企業が取り組むべき脆弱性管理の重要性について解説します。

1. サプライチェーン攻撃が10大脅威の第2位に―深刻化する被害実態とは?

サプライチェーン攻撃とは、商流の中でセキュリティレベルの低い企業を攻撃し、それを足掛かりに、ターゲット企業のシステムに侵入を試みるサイバー攻撃手法です。独立行政法人 情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威2025」※1によると、組織向けの脅威としてサプライチェーン攻撃が第2位にランクインしており、2022年の第3位から順位を上げ、その後も高い順位を維持しています。

実際に国内でも、サプライチェーン攻撃による深刻な被害が相次いで報告されています。

例えば、ある自動車メーカー(2022年3月)では、部品メーカーの子会社がリモート接続機器の脆弱性を突かれランサムウェアに感染。社内の全サーバーが停止し、自動車メーカーへの部品供給が停止。14工場28ラインが停止し、1.3万台の生産遅延という甚大な影響が発生しました。

また、ある医療機関(2022年10月)では、委託先の民間業者のシステムが侵入され、電子カルテシステムのデータが暗号化。外来診療や救急患者の受け入れを制限する事態となり、最終的に委託先へ10億円の損害賠償請求で和解しました。

さらに、ある印刷業者(2024年6月)では、VPN経由の不正アクセスにより約150万件の個人情報が流出。業務を委託していた自治体や企業から多数の被害が公表され、損害賠償請求を受けました。

サプライチェーン攻撃がもたらす3つのリスク

これらの事例が示すように、サプライチェーン攻撃は多様な形で企業に深刻な影響を及ぼします。そこで経済産業省は、サプライチェーン攻撃で想定されるリスクを3つに分類しています。「事業継続リスク」(調達部品の供給停止やサービスの停止)、「データ保護リスク」(機密情報の漏えいや改ざん)、「不正アクセスリスク」(発注者側システムへの不正侵入)です。

攻撃を受けた企業は被害者であるものの、攻撃者に侵入を許したという事実が顧客や取引先からの信頼の失墜につながり、事業継続に深刻な影響を及ぼします。そのため自社だけでなく、取引先や関連企業を守るためにも、サプライチェーン全体でセキュリティ対策を講じる必要があります。

2. 2026年10月運用開始の新セキュリティ対策評価制度で目指すべき対策水準が明確化

こうした深刻化するサプライチェーン攻撃への対策として、経済産業省では「サプライチェーン強化に向けたセキュリティ対策評価制度」の検討を進めており、2025年4月に中間取りまとめを公開。2026年10月以降の運用開始を予定しています。

この制度は、企業のセキュリティ対策段階を★3~★5までの段階評価で可視化するものです。発注企業は取引先のセキュリティレベルを容易に把握でき、受注企業は実施すべき対策が明確になります。結果として、サプライチェーン全体のセキュリティ水準向上が期待されます。

評価段階のうち、多くの企業に関係するのが★3 Basicと★4 Standardです。

★3 Basicは、すべてのサプライチェーン企業が最低限実装すべき水準で、基礎的な組織的対策とシステム防御策が求められます。評価は自己評価(専門家の助言を想定)です。

一方の★4 Standardは、サプライチェーン企業等が標準的に目指すべき水準で、組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等を含む包括的な対策が求められます。評価は第三者評価(原則)です。

一部の中小企業を除けば、最終的に多数の企業が★4を目指すことになると考えられます。制度における要求事項は「経営の責任」「サプライチェーンの防御」「IT基盤の防御」の3つの観点から構成されています。★3が基礎的な組織的対策とシステム防御策であるのに対し、★4ではインシデント対応や取引先管理を含む組織ガバナンス、多層的なシステム防御や検知、継続的な改善など包括的な対策が求められます。

なお、本制度は単独で運用されるものではなく、「SECURITY ACTION」「自工会・部工会ガイドライン」「ISMS適合性評価制度」などと相互補完的な制度として発展することを目指しています。また、イギリスの「Cyber Essentials」やアメリカの「CMMC」(Cybersecurity Maturity Model Certification:サイバーセキュリティ成熟度モデル認証)などとも、将来的な相互認証の可能性を念頭に調査や意見交換を継続しています。こうした国内外の関連制度との連携により、企業の負担を軽減しつつ、国際競争力の確保や信頼性の向上を図る狙いがあります。

3. スポットから継続へ、脆弱性管理を変えるCTEMの考え方

サプライチェーン強化に向けたセキュリティ対策評価制度は任意の取り組みですが、運用開始後に取引先から対応を求められる可能性があるため、事前の対策が重要です。海外の先行事例でも、同様の制度がガイドラインや取引の前提となっており、セキュリティ対策はビジネスの必須要件となっていくと考えられます。

とはいえ、セキュリティ対策の第一歩は、自社の状況を正しく理解し、リスクがどこにあるのか把握することだといえます。攻撃者は一番弱い箇所を狙うため、一つの不十分な箇所が全体を危険にさらします。「桶の理論」で例えられるように、セキュリティ対策は全体をバランスよくレベルを合わせることが重要です。

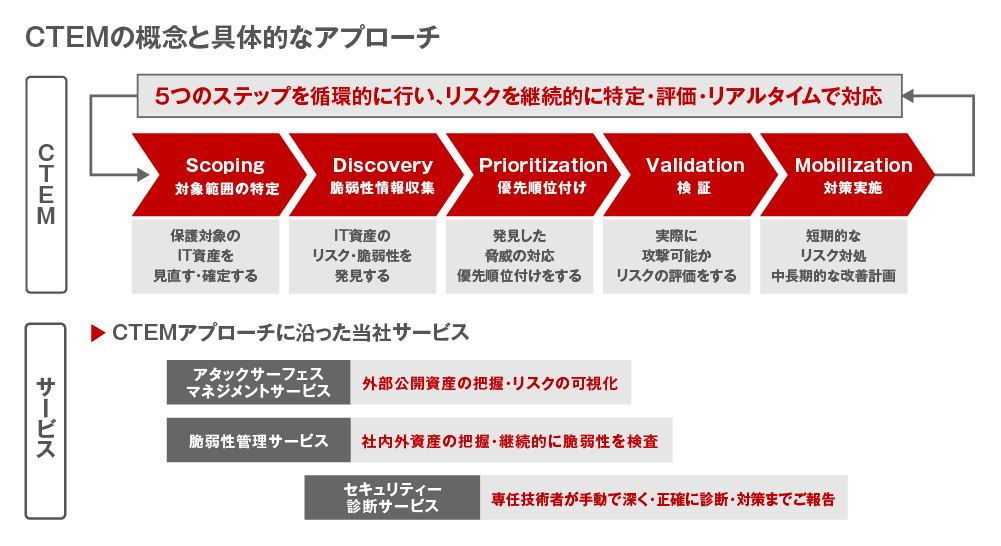

CTEM(継続的脅威エクスポージャー管理)というアプローチ

では、具体的にどのようなアプローチで脆弱性管理を進めればよいのでしょうか。その答えの一つが、ガートナーが2022年に提唱した、CTEM(継続的脅威エクスポージャー管理)という考え方です。CTEMとは、IT資産へのリスクを洗い出し、攻撃シナリオを試し評価しながら継続的に改善する循環型の管理手法です。

これまでスポットで提供していた脆弱性診断や脆弱性情報への対応を、継続的プロセスとして実現することで、セキュリティ対策を「技術的な防御策」から「ビジネスリスクに基づく継続的プロセス」へ進化させることができます。

具体的に、CTEMは5つのステップを循環的に行います。保護対象のIT資産を特定し(Scoping)、IT資産のリスク・脆弱性を発見し(Discovery)、対応の優先順位付けをし(Prioritization)、実際に攻撃可能かリスクの評価をし(Validation)、短期的なリスク対処と中長期的な改善計画を実行します(Mobilization)。このサイクルを継続的に回すことで、日々変化する脅威に柔軟に対応できます。

三菱電機デジタルイノベーション株式会社では、このCTEMの各ステップを実現するためのサービスを包括的に提供し、企業の継続的な脆弱性管理を技術面・人的面の両輪で支援しています。

4. 技術面と人的面の両輪での脆弱性管理でサプライチェーン全体のリスクを低減

上述したように、脆弱性管理を効果的に実施するには、技術的な対策と人的な対策の両輪で取り組むことが重要です。まず技術的な脆弱性管理には、三菱電機デジタルイノベーションが提供する「CyberMinder Proactive」シリーズが有効です。ここでは代表的なサービスをご紹介します。

「アタックサーフェスマネジメントサービス」は、インターネット上に公開されているIT資産を把握し、外部からの攻撃リスクに備えるサービスです。自社が把握していないIT資産や、想定と異なり公開状態となっている資産を発見できます。

「脆弱性管理サービス」は、定期検査で脆弱性を見逃さず、IT資産の最新状況を可視化します。継続的に脆弱性を検査して優先度をつけて対応することで、逐次発見される脆弱性への対応が可能になります。

「セキュリティー診断サービス」は、専任の診断技術者が手動とツールを組み合わせて深く正確に診断し、対応策までレポートで報告します。経産省策定の「情報セキュリティサービス基準」に適合すると認められており、1998年以降、様々な業界での豊富な診断実績があります。

これら3つのサービスを組み合わせることで、IT資産の把握および継続的な脆弱性管理を実現できます。

さらにセキュリティ対策を考えるうえでは、もう一つ重要なリスク要素として「人のリスク」も考慮しなくてはなりません。ITシステムや情報資産を扱うのは、最終的に人(従業員)であるため、ITシステムへのセキュリティ対策やリスク管理を十分に行ったとしても、セキュリティ的に不安全な行動を取ってしまう人が多ければ、全体のセキュリティレベルは下がってしまいます。

その第一歩として従業員がセキュリティ意識を持って行動できるように啓蒙・教育・訓練することが重要です。一朝一夕にレベルアップすることは難しいため、継続的に、ボトムアップでセキュリティを根付かせる必要があります。

セキュリティ訓練・教育についても、CTEMの考え方を参考にできます。対象者を選定し、対象者のレベルを診断して把握し、レベルに合わせた訓練・教育内容を決め、対象者ごとにマッチした教育・訓練を行い、訓練・教育の効果を測定して次回にフィードバックする、というサイクルを回すことが効果的です。三菱電機デジタルイノベーションでは、この継続的な教育・訓練サイクルを実現するサービスを提供しています。

まず「標的型攻撃対策訓練・教育サービス」は、AI活用で最新の脅威に対応する、オーダーメイド型の訓練・教育サービスです。AIが最新の標的型攻撃情報を収集・分析し、お客様の業界、部署、役職などの特性を踏まえた最適な訓練コンテンツを提供します。メール、SMS、SNSなどのマルチベクトル訓練により、実務で起こる可能性のある、様々な攻撃に対応可能です。

専門アナリストによる従業員の習熟度を評価・分析し、年間を通じて「企画→訓練→教育→評価分析」のサイクルを継続することで、セキュリティリテラシーを向上させます。どの部署や従業員が、どのような脅威に対して脆弱性を持っているかを可視化し、次回訓練へのフィードバックを行います。

また、スポットサービスとして「標的型攻撃メールリスク診断」も提供しています。AIを活用して実際の攻撃手法を再現した診断用フィッシングメールで、お客様組織の従業員がサイバー攻撃にどのように対応するかをテストし、部署・役割別のスコアリングや組織ごとのリスクマッピングを行い、多角的な視点で分析して潜在的なリスクを見える化します。

これらのサービスを通じて、従業員のセキュリティリテラシーを継続的に向上させ、人的な脆弱性に起因するリスクを効果的に管理できます。

5. まとめ

2026年10月の制度運用開始を見据え、企業は今から準備を始める必要があります。攻撃者は一番弱い箇所を狙うため、技術的に強固なシステムでも、従業員が不審なメールを開いてしまえば侵入を許してしまいます。そのため、技術的な対策だけでなく、人的な対策も含め、両輪で取り組むことが重要です。

まずは自社のIT資産を正しく把握し、CTEMのアプローチを取り入れた継続的な脆弱性管理に取り組みましょう。アタックサーフェスマネジメント、脆弱性管理、セキュリティ診断といった技術的対策と、標的型攻撃対策訓練・教育による人的対策を組み合わせることで、サプライチェーン全体のセキュリティレベル向上に貢献できます。

本制度は任意ですが、海外事例を見ても、セキュリティ対策はビジネスの必須要件となっていきます。2026年の運用開始を待たず、今から段階的に準備を進めることで、取引先からの信頼を得るとともに、自社のビジネスを守ることができるでしょう。

メールマガジン

メールマガジン

「BizConnect」ご案内

メールマガジン「BizConnect」は、最新トレンド、新製品・サービスなど広いテーマ情報をお届けします。

きっとお客様の仕事の質の向上に繋がる気づきがありますので、ぜひご登録ください。

-

オンライン/オフラインのイベントやセミナーの開催情報をいち早くご案内いたします。

-

製品・サービスのご紹介や、新製品のリリース案内、キャンペーン情報などをご案内いたします。

-

市場トレンドや、業務改善のポイントなど、今知っておきたい情報をお届けします。

ひと息つけるコンテンツも!