OTセキュリティとは?

製造現場をサイバー攻撃から守る流れと対策

- #セキュリティー

- #サイバー攻撃

2024年8月2日

工場やプラントをはじめとする製造現場にデジタル化の波が押し寄せたことで、ITセキュリティとは異なる領域である「OTセキュリティ」の確保が急務となっています。これまでOT分野は、サイバー攻撃の対象外と見なされてきたため、対処法を確立できていない企業がほとんどです。サイバー攻撃に遭えば、生産停止に追い込まれるほか、人命に関わる事態に発展する恐れもあります。今回は、OTセキュリティの概要、OTとITの違い、OTシステムが抱えるセキュリティリスクとその原因、OTセキュリティ対策について解説します。

近年、対策の重要性が高まるOTセキュリティとは

OTセキュリティ(Operational Technology Security:運用技術セキュリティ)とは、製造業や公益事業などで使われる産業用制御システムのセキュリティを指します。従来、こうした制御システムはインターネットから遮断されたクローズドな環境で運用されていたため、これまではサイバー攻撃のリスクは低いと考えられてきました。

しかし近年、デジタル化が進み、制御システムがインターネットに接続されるようになったことで、サイバー攻撃の脅威が高まっています。一度制御システムがマルウェアに感染すれば、製造ラインの停止や設備の故障といった被害が発生する可能性があります。

実際にOTセキュリティを侵害した事例も出てきており、2021年にはアメリカの大手石油パイプライン会社がランサムウェア攻撃を受け、パイプラインの運用を一時停止したことで、市民がガソリンの買い占めをするなど社会に混乱を与えました。

このように企業の事業継続や国家の重要インフラを守る観点から、制御システムを狙ったサイバー攻撃から守るOTセキュリティ対策への注目が高まっています。

OTとITの違いと制御システムへの不正アクセスのリスク

OTとは、製造現場やプラントなどで使われる産業用の制御システムを指します。具体的にはDCS(Distributed Control System:分散型制御システム)、PLC(Programmable Logic Controller:プログラマブルロジックコントローラ、三菱電機ではシーケンサと呼ばれる)、SCADA(Supervisory Control and Data Acquisition:監視制御システム)などが該当します。これらは、設備の監視・制御や製造プロセスの自動化などに使われています。

一方のITは、データの処理や通信を扱うコンピューターシステムやネットワークのことを指します。オフィスで使われるPCやサーバー、ネットワーク機器などがその例です。

ITシステムでは、データの処理や保存が主な役割ですが、OTシステムでは設備の可動性や製造プロセスの維持が最優先されます。また、ITシステムのライフサイクルは5年程度である一方、OTシステムは10〜20年と長期にわたって稼働することが多い傾向があります。

ITシステムの障害は、業務への支障が主な影響ですが、OTシステムに障害が起これば、エネルギーや交通、医療など、重要インフラが止まり、最悪の場合は人命にも影響を及ぼす懸念があります。

2021年2月、米フロリダ州の浄水施設が不正アクセスを受け、犯人が有毒な水酸化ナトリウムの投入量を正常値の100倍以上に操作しようとしましたが、運転員にすぐさま発見され被害を免れました。大事には至らなかったものの、もし気づかずに高濃度の飲用水が家庭にばら撒かれていれば、深刻な人命被害につながる可能性もありました。

OTセキュリティリスクの原因

OTシステムのセキュリティリスクが高まっている主な原因は、以下が考えられます。

①知見不足

OTシステムはこれまで生産活動の継続が最優先とされ、セキュリティ対策が後手に回ってきました。サイバー攻撃へのリスク認識が低く、OT側にセキュリティに関する十分な知見を蓄積できていませんでした。その結果、近年のリスクの高まりに適切に対処できていない状況があります。

②ライフサイクル

OTシステムは10年以上に及ぶ長いライフサイクルを持ち、システム入れ替え時の多額のコストや、生産ラインの停止が避けられないことから、脆弱性のある古いシステムを使い続けざるを得ないケースもあります。

③運用体制

業界規制や政府のガイドラインを遵守してセキュリティ対策を講じていても、それらは最低限の基準にすぎません。対策の抜け落ちや実施の不徹底、ポリシーの不備など、課題が残りがちです。また、OTシステムとITシステムが連携する部分でセキュリティ管理があいまいになる懸念や、OTシステムにパッチを適用できないケースもあり、脆弱性が放置される恐れもあります。

OTセキュリティ対策の流れ

「現状把握」「対策の検討・実施」「運用」

OTセキュリティ対策を進めるためのステップは、「現状把握」「対策の検討・実施」「運用」の3つに分けられます。

「現状把握」では、OTシステムの現状を調査し、セキュリティリスクを把握することが大切です。端末や制御機器、ソフトウエアなどを調べ、脆弱性を発見します。これらの情報を工場のセキュリティガイドラインなどによって評価することで、セキュリティリスクを可視化できます。

「対策の検討・実施」では、現状把握で得られた情報をもとに、対策や優先度を決定します。必要に応じて適切なソリューションを導入することがポイントです。

対策の例を挙げると、「境界分離」でファイアウォールを用いてOA系ネットワークと制御系ネットワークを分離し、通信に侵入防御機能やアンチウイルス機能を適用することで、マルウェアの侵入や外部からの不正アクセスを防げます。

他にも、「端末制御」で工場内ネットワークに接続されるすべての端末にセキュリティポリシーを適用し、認証された端末のみがネットワークに接続できるようにする方法があります。また、セキュリティ攻撃を受けた端末をネットワークから遮断することで、感染拡大を防ぐことも可能です。

「運用」では、導入したソリューションの運用を行います。ファイアウォールの監視やアラート対応などを通じて、OTシステムをモニタリングし、異常に対処します。ただし、運用する人材がOTとセキュリティの知見を持つことが重要で、OT領域の通信内容や現場の運用ルールを理解していなければなりません。

モニタリングと分析を通じて、さらなる予防策を検討し、製造現場の安定した稼働を目指しましょう。また、セキュリティインシデント発生時の対応フローをまとめておくことも重要です。

製造現場のセキュリティレベルを高める当社のソリューション

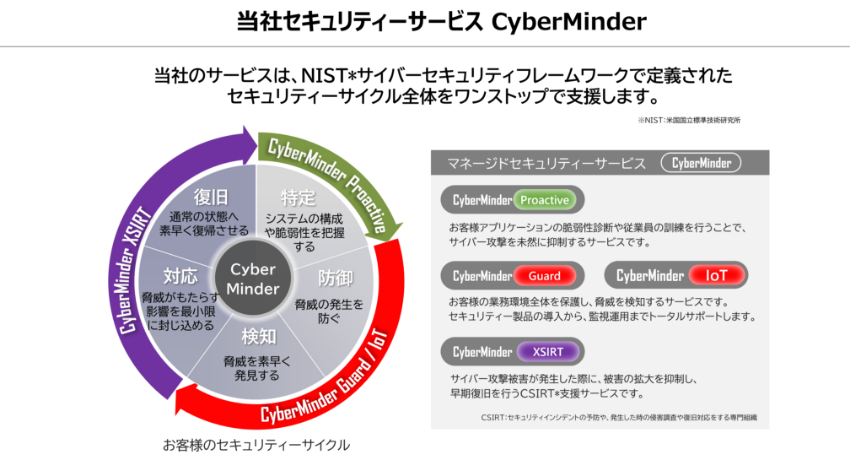

OTセキュリティの必要性が高まる中、当社は企業ごとの現場環境に合わせてセキュリティ対策を実現する「インダストリアルIoTネットワークセキュリティーサービスCyberMinder IoT」を提供しています。

CyberMinder IoTは、サイバー攻撃からの保護を目的とし、工場内のIoT端末やネットワークを包括的に守ります。境界分離、通信の見える化、端末制御、持込媒体対策など、複数のセキュリティ対策を統合的に提供します。

また、20年以上の運用監視実績のある「MINDセキュリティーオペレーションセンター」が24時間365日体制でネットワークを監視。運用スタッフの負荷を軽減し、日常業務に専念できる環境をご用意します。

また、三菱電機グループの豊富な実績と最新テクノロジーを活用することで、信頼性の高いセキュリティソリューションを提供し、製造現場の安全性を向上させます。CyberMinder IoTは、OTセキュリティ対策のご提案から運用までお任せいただける強力なサービスです。

関連サービス

メールマガジン

メールマガジン

「BizConnect」ご案内

メールマガジン「BizConnect」は、最新トレンド、新製品・サービスなど広いテーマ情報をお届けします。

きっとお客様の仕事の質の向上に繋がる気づきがありますので、ぜひご登録ください。

-

オンライン/オフラインのイベントやセミナーの開催情報をいち早くご案内いたします。

-

製品・サービスのご紹介や、新製品のリリース案内、キャンペーン情報などをご案内いたします。

-

市場トレンドや、業務改善のポイントなど、今知っておきたい情報をお届けします。

ひと息つけるコンテンツも!